David

Imagina que AWS es como una gigantesca biblioteca llena de libros y herramientas muy poderosas. Dentro de esta analogía, IAM, funciona como el guardián principal de esa inmensa biblioteca.

La función fundamental de IAM es garantizar que únicamente las personas autorizadas puedan entrar a la biblioteca y, una vez dentro, que solo tengan acceso a los libros y herramientas específicos que les corresponden.

¿Qué es IAM en AWS?

IAM (Identity and Access Management) es una herramienta que te ayuda a decidir quién puede entrar a tu cuenta de AWS y qué puede hacer una vez dentro.

Por ejemplo, si tienes una casa (tu cuenta de AWS), IAM te permite hacer llaves para otras personas. Puedes decidir si una persona solo puede mirar, si puede mover cosas, o si puede cambiar todo. Así, no todos tienen acceso total, solo lo necesario.

Con IAM puedes:

1)Decidir qué pueden o no pueden hacer.

2)Crear usuarios y darles acceso.

3)Organizar a las personas en grupos.

Una vez crees tu cuenta raiz debes de crear los usuarios en IAM

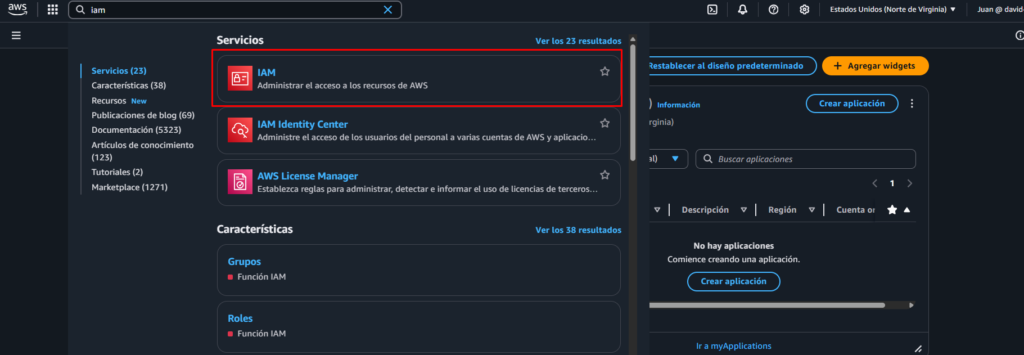

1) ingresar al panel de AWS > buscar: IAM > ingresar

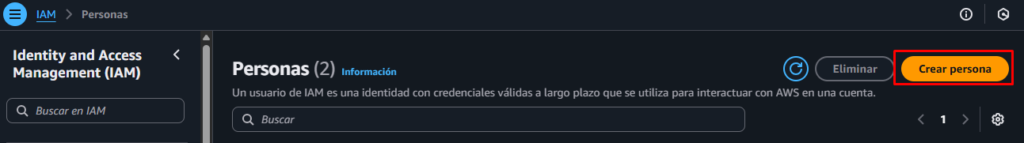

2)Creear persona

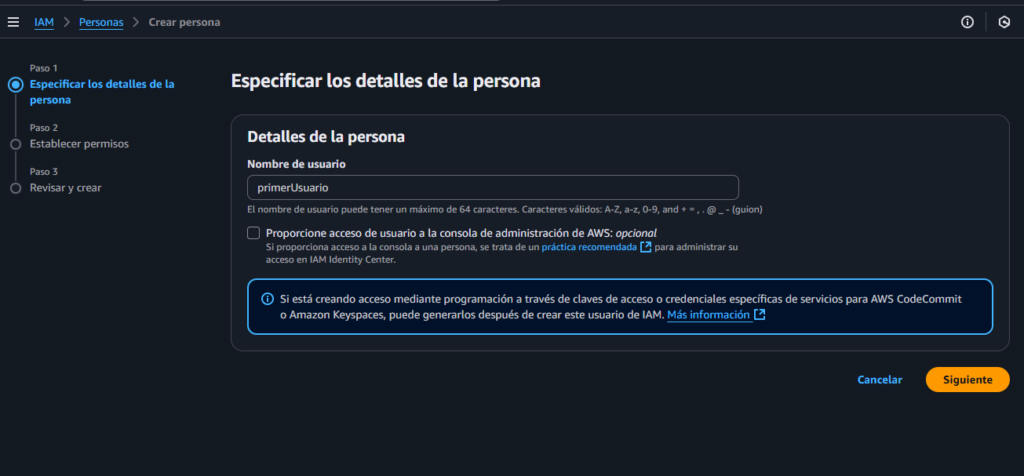

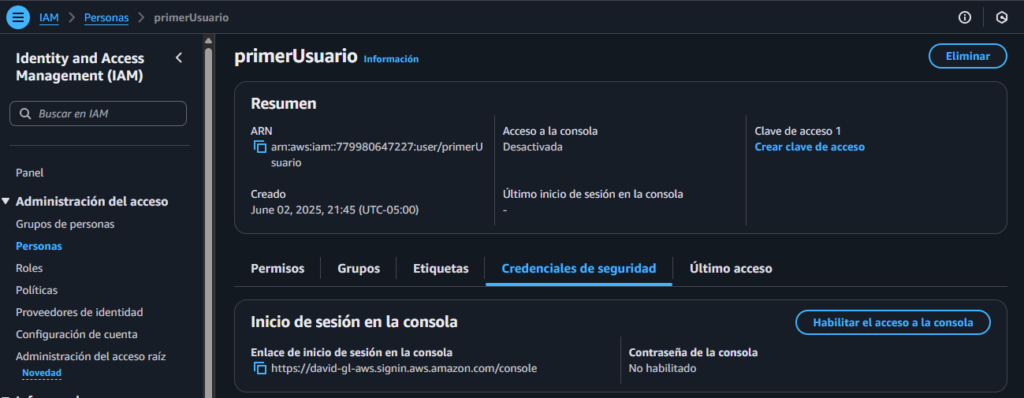

3)Ingresar el nombre del usuario, para este ejemplo se uso primerUsuario

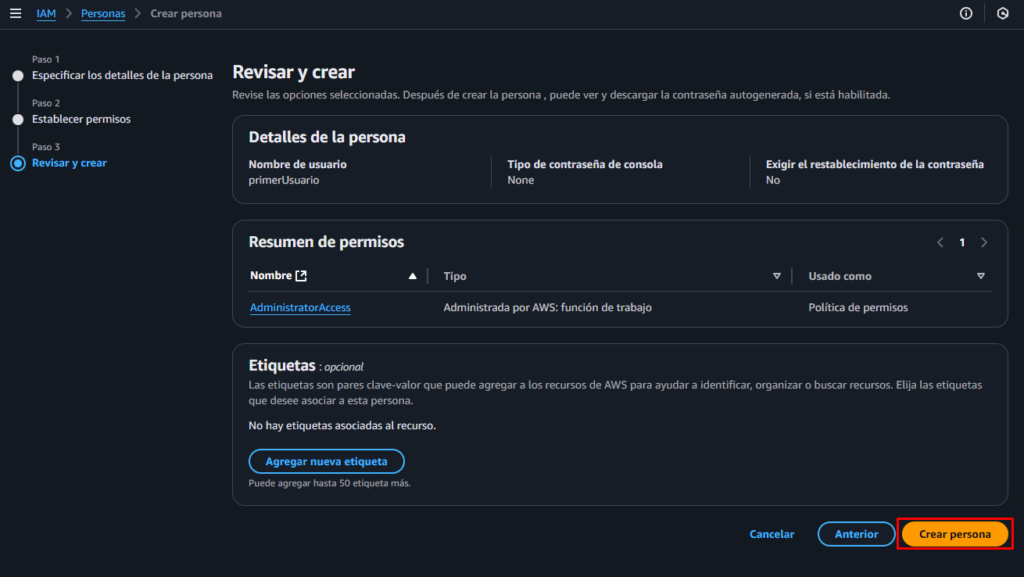

4)Para establecer permisos para este ejemplo damos click en adjuntar política directamente, seleccionamos AdministratorAccess esto con el fin de darles permisos de administrador al usuario, click en Siguiente.

5) click en crear persona

6)Final usuario creado

Buenas practicas de IAM en AWS

1)Principio de Mínimo Privilegio: Otorgar a los usuarios y sistemas solo los permisos necesarios para realizar sus tareas. Evitar privilegios excesivos que puedan ser explotados en caso de compromiso.

2)Autenticación Multifactor: Implementar MFA para agregar una capa adicional de seguridad, especialmente para cuentas con privilegios elevados.

3)Crear y utilizar Roles para dar permisos a los servicios de AWS

4)Revisión y Auditoría Regular de Permisos: Realizar revisiones periódicas de los permisos asignados para detectar y eliminar accesos innecesarios o obsoletos.

Modelo de responsabilidad compartida para IAM

1)Gestión y supervisión de usuarios, grupos, roles y políticas

2)Rota todas tus claves con frecuencia

3)Analiza los patrones de acceso y revisa los permisos

1)Infraestructura (seguridad de la red global)

2)Análisis de configuración y vulnerabilidad

3)Validación de la conformidad